セキュリティ本部の清水です。

先日、Gunosy さんと AWS さん共同主催の SIEM GameDay というイベントにセキュリティ本部のメンバーと参加しましたので、その内容を紹介させていただきたいと思います。開催場所は渋谷スクランブルスクエアの WeWork。初めて WeWork を訪問しましたが、綺麗で開放的なオフィスとなっていて働きやすそうな環境でした。

GameDay の問題内容は、OpenSearch 上に保管された GuardDuty や CloudTrail などのログを利用して、攻撃者がどんな経路から侵入して、どんな攻撃を実施したのかログから分析して答えるというものでした。CTF のように誘導の設問があり、設問を順番に解いていくことでどんな攻撃が行われたのかある程度予測できるような配慮がなされていました。獲得できるポイントは減るもののヒントを参照することも可能なので、全く AWS の経験がない方でもある程度取り組みやすくなっています。

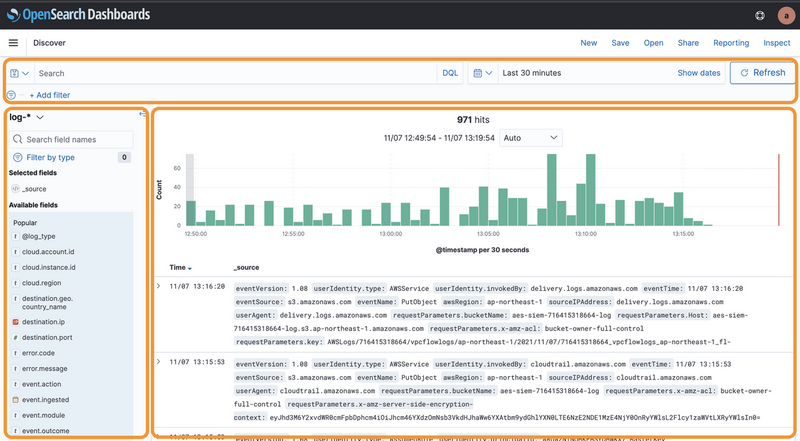

以下の画像(こちらのページから引用)はイメージですが、このような OpenSearch Dashboards 上で分析を行います。

最初の設問は、SIEM とは関係のない AWS の豆知識のような問題から始まり(一部、参加者を非常に悩ませる問題がありましたが 🤯 )、基礎問題の後は OpenSearch を利用してログを分析する SIEM の問題がメインとなります。回答時間は2時間ですが、解いているとあっという間に時間が過ぎるように感じました。

問題を解く時間のあとは、1時間半ほどの解説の時間があり、その後に懇親会という流れです。

STORES からは2名のセキュリティエンジニアで参加させていただき、各々の得意なものに問題を上手く振り分けられたこともあって、なんとか総合で1位になることができました。

今回は SIEM の分析力を競うイベントだったのでログの分析環境があらかじめ用意されていましたが、実際に企業で SIEM を行う場合には、まず分析をおこなえる SIEM 環境を構築することから始まるのではないかと思います。

AWS では、OpenSearch 上に SIEM 環境を構築するフレームワークを用意しているので、これを利用することで環境構築や運用の工数を削減できるかもしれません。

今回のイベントで、SIEM 環境の有用性を実際に手を動かしながらあらためて再認識することができました。